Unter Tracking Preventions versteht man Maßnahmen, die entwickelt wurden, um den Datenschutz zu steigern. Die meisten Tracking Preventions setzen dabei an Third Party Cookies an, welche häufig für das Tracking verwendet werden. Mehrere Tracking Prevention Mechanismen (wie z. B. ITP von Apple) lassen keine Third Party Cookies mehr zu. Tracking Preventions bieten oftmals zusätzlich auch Schutz vor Fingerprinting.

Begriffserläuterungen

Um Tracking Preventions zu verstehen, müssen im Vorhinein ein paar Begriffe erklärt werden.

First Party Cookies sind Cookies, die auf der Website gesetzt werden, auf der der User oder die Userin gerade surft. First Party Cookies sind für wichtige Websitefunktionen wie zum Beispiel den Login oder den Warenkorb notwendig.

Serverseitige First Party Cookies werden vom Server der Webseite gesetzt. Mit diesen Cookies werden wichtige Einstellungen der Nutzer:innen gespeichert. Diese Cookies dürfen nicht beschränkt werden.

Clientseitige First Party Cookies werden hauptsächlich durch Drittanbieter direkt im Browser der Nutzer:innen gesetzt. So wie die Third Party Cookies, sind auch diese Cookies vom Aussterben bedroht.

Third Party Cookies sind Cookies, die von externen Werbeanbietern gesetzt werden, um das Surfverhalten eines Users oder einer Userin zu beobachten und auszuwerten. Diese Daten werden von Drittparteien getrackt, daher ist eine Einwilligung der Nutzer:innen notwendig, um die Cookies zu setzen.

Fingerprinting ist eine Technik, bei der durch Onlinetracking ein eindeutiges Profil eines Nutzers oder einer Nutzerin erstellt wird, durch welches ein:e Nutzer:in wiedererkannt werden kann. Dieses Profil basiert auf der verwendeten Hardware, Software, den Add-Ons sowie den Einstellungen.

Kryptominer sind schädliche Javascript Codes, die im Browser der Webseitenbesucher:Innen Kryptowährungen wie zum Beispiel Bitcoins generieren. Werden Kryptominer verwendet, kann das zu einer verminderten Leistung der Infrastruktur und zu auffällig hohem Energieverbrauch führen.

Welche Tracking Preventions gibt es?

Bekannt ist vor allem die Intelligent Tracking Prevention (ITP) auf Apple Geräten, die dafür sorgt, dass Nutzer von Apple Geräten kaum getrackt werden können. Doch auch andere Browser verfügen über relevante Einschränkungen.

Im Folgenden werden die aktuell eingesetzten Tracking Preventions vorgestellt. Der aktuelle Stand der Tracking Preventions kann hier eingesehen werden.

Auf Google Chrome wird in diesem Teil nicht eingegangen, weil aktuell (April 2024) weder Third Party Cookies noch First Party Cookies eingeschränkt werden. Google hat jedoch bereits kommuniziert, Third Party Cookies ab Anfang 2025 zu blockieren.

Auf die Tracking Prevention des Cliqz Browsers wird auch nicht eingegangen, da dieser Browser mit 2020 seine Entwicklung einstellte.

Intelligent Tracking Preventions (ITP) von Apple:

Mit der Intelligent Tracking Prevention gilt Apple als Vorreiter im Bereich der Tracking Preventions. Dieser Mechanismus ist der Hauptgrund, warum nur wenige Daten von Apple Geräten getrackt werden können. Aktuell ist dabei die ITP Version 2.3 im Einsatz.

Das Tracking mittels Third Party Cookies wird auf Apple Geräten bereits ohne Ausnahmen blockiert. Dabei wird auch die Referrer URL von externen Webseiten auf eTLD+1 angepasst (Quelle: eveloper.mozilla.org). Wichtige Tracking Informationen, wie die UTM Parameter, gehen dabei verloren.

So kann zum Beispiel für das Link Tracking des Newsletters für April 2024 die folgende URL mit UTM Parametern erstellt werden: https://www.beispiel.de?utm_source=newsletter&utm_medium=email&utm_campaign=april-2024. Aufgrund der gesetzten UTM Parameter wird in Google Analytics 4 als Quelle „newsletter“, als Medium „email“ und als Kampagne „april-2024“ angezeigt. Somit ist genau nachvollziehbar, welchen Link die Nutzer:innen angeklickt haben.

Auf Apple Geräten, wird diese URL jedoch angepasst, so dass statt der URL mit UTM Parametern nur mehr https://www.beispiel.de angezeigt wird. Aufgrund der fehlenden UTM Parameter, kann hier nicht mehr nachvollzogen werden, auf welchen Link der Nutzer oder die NUtzerin geklickt hat oder von welcher Quelle der Nutzer oder die Benutzerin kam.

Nachdem Third Party Cookies, die zur Benutzerverfolgung dienten blockiert werden, wurden eindeutige Benutzer IDs oftmals direkt in der URL übergeben. Der Nutzer oder die Nutzerin landet nach dem Klick auf eine Anzeige auf einer URL, auf der mittels Javascript Tag ein First Party Cookie erstellt wird, welcher die Benutzer ID enthält. Da hierdurch eine Benutzerverfolgung möglich wäre, wurde die Laufzeit für von bekannten Trackern gesetzte Cookies auf URLs mit Trackingparametern, auf 24 Stunden reduziert. Die Laufzeit für Nicht Cookie Speicherdaten wie dem localStorage liegt in ITP bei maximal 7 Tagen.

Besonders auffällig ist ITP, wenn in Safari Websites aufgerufen werden, die Social Media Widgets wie zum Beispiel den Facebook Like Button verwenden. Da Social Media Widgets auch ohne, dass sie geklickt werden, tracken können, wird der User oder die Userin immer nach Zustimmung gefragt.

Weitere Informationen zu ITP sind in der offiziellen Dokumentation von Webkit (https://webkit.org/tracking-prevention/) oder im Safari Privacy Overview (https://www.apple.com/safari/docs/Safari_White_Paper_Nov_2019.pdf) zu finden.

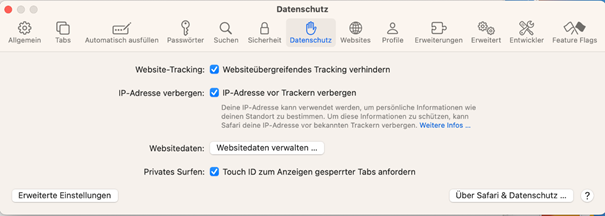

Das Websiteübergreifende Tracking kann im Safari Browser an- und abgeschaltet werden. Im Standard ist die Option angeschaltet. In dieser Option werden Third Party Cookies gelöscht, wenn der Nutzer oder die Nutzerin nicht mit der Third Party interagiert.

Datenschutz Einstellung in Safari

Enhanced Tracking Protection (ETP) in Firefox:

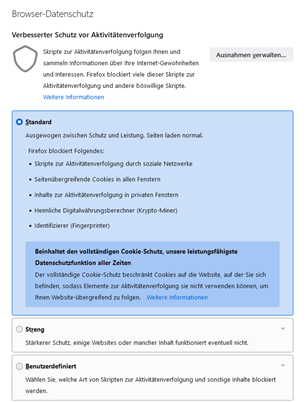

Mit ETP werden Cookies von bestimmten Domains blockiert, die in einer Liste gepflegt sind. Die gesamte Liste ist hier zu finden. Firefox bietet dabei drei Level für das Cookie Handling an: Standard, Streng und Benutzerdefiniert. Standardmäßig ist dabei der Standardmodus aktiv. Im Standardmodus werden die folgenden Tracker und Skripte blockiert:

- Skripte zur Aktivitätenverfolgung durch soziale Netzwerke

- Seitenübergreifende Cookies in allen Fenstern (Third Party Cookies)

- Inhalte zur Aktivitätenverfolgung (nur in privaten Fenstern)

- Kryptominer

- Fingerprinting Technologien

Neben den blockierten Skripten im Standardmodus, werden im strengen Modus Inhalte zur Aktivitätenverfolgung in allen Fenstern blockiert. Firefox weist jedoch selbst darauf hin, dass dies dazu führen kann, dass Webseiteninhalte nicht richtig dargestellt werden können.

Im Benutzerdefinierten Modus kann selbst gewählt werden, wie mit Cookies und Inhalten zur Aktivitätenverfolgung umgegangen wird. Für den Umgang mit Cookies sind dabei die Optionen „Cookies zur seitenübergreifenden Aktivitätenverfolgung“, „Cookies zur seitenübergreifenden Aktivitätenverfolgung, dabei andere seitenübergreifende Cookies isolieren“, „Cookies von nicht besuchten Webseiten“, „Alle Cookies von Drittanbietern“ und „Alle Cookies“ möglich. Die Inhalte zur Aktivitätsverfolgung können nur in privaten Fenstern oder in allen Fenstern blockiert werden.

Benutzerdefinierter Modus in Firefox

Im Standardmodus arbeitet ETP mit der „Total Cookie Protection“ Technologie. Dadurch werden alle Cookies auf die Seite limitiert, die ein:e Nutzer:in gerade besucht. Third Parties können somit nicht denselben Cookie für mehrere Webseiten verwenden.

Das Level für das Cookie Handling kann in Firefox selbst gewählt werden, standardmäßig ist es auf Standard gesetzt. Auf Desktop Geräten kann das Level mit Klick auf „Einstellungen“ 🡪 „Datenschutz und Sicherheit“ bzw. durch Klick auf das Icon vor der URL bestimmt werden.

Einstellungen zum Cookie Handling in Firefox

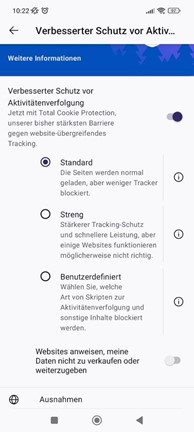

Auf Mobilgeräten ist diese Einstellung unter „Einstellungen“ 🡪 „Verbesserte Schutz vor Aktivitätenverfolgung“ zu sehen.

ETP Einstellungen auf Mobilgeräten

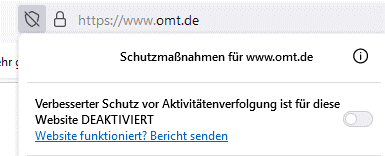

In Firefox kann die Verwendung von ETP auf Webseiten auch deaktiviert werden. Dazu dient ein Schalter im Browser.

Deaktivierung von ETP in Firefox

Die Tracker, die in Firefox blockiert werden sind unter https://support.mozilla.org/en-US/kb/trackers-and-scripts-firefox-blocks-enhanced-track zu finden. Mehr Informationen über die Total Cookie Protection sind unter https://blog.mozilla.org/en/mozilla/firefox-rolls-out-total-cookie-protection-by-default-to-all-users-worldwide/ zu finden.

Tracking Prevention in Edge

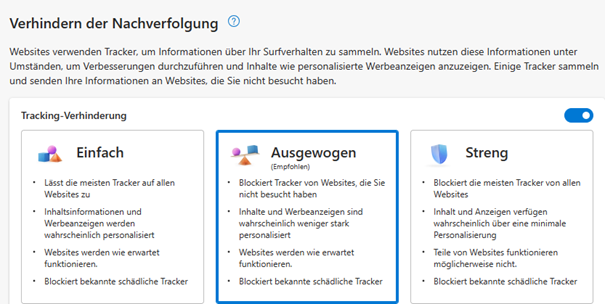

In Microsoft Edge wird die Tracking Prevention verwendet, die auf drei unterschiedlichen Optionen basiert: Einfach, Ausgewogen und Streng. Im Standard ist dabei die ausgewogene Option aktiviert.

Die einfache Tracking Prevention wurde an Benutzer:innen angepasst, die personalisierte Werbung genießen. Dabei ist nur der Schutz vor böswilligen Trackern wie Fingerprintern oder Kryptominern aktiv.

Die ausgewogene Tracking Prevention blockiert Tracker, mit denen Benutzer:innen nie interagieren und minimiert dabei das Risiko vor Kompatibilitätsproblemen auf Webseiten. Im Fokus steht dabei, dass die Webseiteninhalte auch trotz blockierten Trackern richtig angezeigt werden können.

Die strenge Tracking Prevention bietet Nutzer:innen maximale Privatsphäre, was aber auch zu Anzeigeproblemen auf Webseiten führen kann.

Unter „Einstellungen“ –> „Datenschutz, Suche und Dienste“ kann die passende Tracking Prevention selbst bestimmt werden. Über einen Schalter kann die Tracking Prevention auch deaktiviert werden.

Tracking Preventions in Microsoft Edge

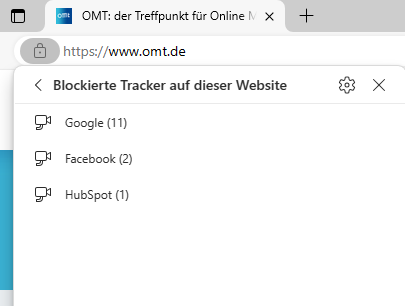

Besucht man eine bestimmte Webseite, kann in Microsoft Edge durch das Flyout auch erkannt werden, welche Tracker blockiert wurden.

Blockierte Tracker in Microsoft Edge

Erkennung von Trackern in Edge

Um zu erkennen, ob eine bestimmte Webseite ein Tracker ist oder nicht, verwendet Microsoft Edge drei Komponenten: die Klassifizierung, die Erzwingung und die Entschärfung.

In der Klassifizierung wird von Edge festgestellt, ob eine URL zu einer Tracker gehört oder nicht. In diesem Bereich wird mit den Open Source Listen von Disconnect gearbeitet (Quelle: github.com). Edge prüft dabei bis zu vier Bezeichnungen außerhalb der Domäne auf eine Übereinstimmung bzw. Teilübereinstimmung mit der Liste. Ist als Cookie Domäne zum Beispiel analytics.google.com eingetragen, wird sowohl analytics.google.com als auch die Domain google.com mit der Liste abgeglichen. Wird bei einem der Hostnamen eine Übereinstimmung mit der Liste erkannt, wird mit der Erzwingung fortgefahren.

In der Erzwingung nimmt Edge Aktionen vor, um den Nutzer:innen vor erkannten Trackern zu schützen. Versucht eine als Tracker eingestufte Ressource auf einen Speicher zuzugreifen, wird dieser Zugriff von Edge blockiert. Die Einschränkung von Trackern bezieht sich auf die Möglichkeit Cookies abzurufen oder zu setzen, sowie auf den Zugriff auch Speicher APIs. Wird eine eingestufte Ressource auf einer Webseite geladen, blockiert Edge die Anforderung, bevor sie an das Netzwerk weitergegeben wird. Wie bereits erwähnt, können blockierte Ressourcen in den Seiteninformationen eingesehen werden. Die unternommenen Maßnahmen sind abhängig von der gewählten Tracking Prevention Option.

Mit der Entschärfung wird sichergestellt, dass bevorzugte Webseiten weiterhin bestmöglich funktionieren. In diesem Bereich wird mit Unternehmen gearbeitet, die von Disconnect gelistet werden Quelle: github.com).

Dadurch soll vor Allem verhindert werden, dass Ressourcen, die demselben Unternehmen zugeordnet sind, aber über andere Domains/Subdomains erreichbar sind (wie zum Beispiel Content Delivery Networks) als Tracker identifiziert werden. Im ausgeglichenen Modus wird auch darauf geachtet, dass Websites von Unternehmen, mit denen der Benutzer ausreichend interagiert (bezogen auf die Websitebindungsbewertung wie erwartet funktionieren. Edge pflegt zusätzlich eine Liste von Webseiten, die als Tracker eingestuft werden, obwohl die Entschärfungsmechanismen angewendet werden. Diese Liste kann mit der “Blockieren Option” unter edge://settings/content/cookies überschrieben werden.

Die verschiedenen Microsoft Edge Tracking Prevention Optionen sind hier zusammengefasst:

S=Der Speicherzugriff wird blockiert

R=Das Laden von Ressourcen wird blockiert

| Werbung | Analyse | Inhalt | Kryptomining | Fingerprinting | Social | Andere | |

| Basic | – | – | – | SR | SR | – | – |

| Ausgewogen | S | – | S | SR | SR | S | S |

| Streng | SR | SR | S | SR | SR | SR | SR |

Mehr Informationen über die Tracking Prevention in Edge finden sich hier.

Shield von Brave Browser

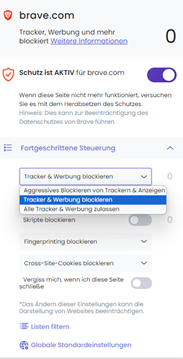

Der Brave Browser ist besonders für die maximale Privatsphäre von Nutzer:innen ausgerichtet und verwendet hierzu Shield als Tracking Prevention. Wie andere Tracking Preventions muss Shield nicht aktiviert werden, sondern ist im Brave Browser standardmäßig aktiviert.

Auch in Shield basiert die Blockierung auf mehreren Optionen, hier können die Möglichkeiten „Alle Tracker und Werbung zulassen“, „Tracker und Werbung blockieren“ (im Standard aktiviert) und „Aggressives Blockieren von Trackern und Anzeigen“ genutzt werden. Diese können über das Flyout Menü eingestellt werden. Die Tracking Prevention kann für Webseiten über einen Schalter auch ausgeschaltet werden.

Tracking Prevention Optionen in Brave Browser

In der Standardoption werden von Shield alle Third Party Ad Tracker blockiert. Dazu arbeitet Brave mit unterschiedlichen Listen, wie der von Easylist (siehe: easylist.to) sowie auch mit intern erstellten Listen (siehe: github.com) Zusätzlich werden systemweite Sicherheitsmaßnahmen unternommen, um auch Tracker zu blockieren, die nicht auf diesen Listen zu finden sind. Brave arbeitet mit einem eigenen Third Party Speicher, der jedoch geleert wird, sobald das letzte First Party Document geschlossen wird. Wird das First Party Dokument neu geöffnet, muss der Third Party Speicher neu befüllt werden, was eine Verfolgung über mehrere Seiten unterbindet. Wie die ITP Technologie von Apple werden auch in Brave bekannte Tracking Parameter nicht in der URL übergeben. Das betrifft auch die für das Marketing wichtigen UTM Parameter.

Zusätzlich zu den Features der Standardoption werden in der aggressiveren Option auch Elemente blockiert, die sich auf First Party Werbung beziehen. Die Domain Filter Listen werden auch auf First Party Anfragen angewandt. Zusätzlich wird eine Warnung ausgegeben, wenn Nutzer:innen eine Bounce Tracking Domain besuchen, die ähnlich wie Third Party Cookies funktionieren. Wenn die First Party Anfrage blockiert wird, kann es dazu kommen, dass der Webseiteninhalt nicht richtig angezeigt werden kann. Um diese zu verhindern, blockiert Brave Browser die Tracking Daten nicht nur, sondern schreibt diese um, damit der Webseiteninhalt richtig angezeigt werden kann.

Das besondere Feature im Brave Browser ist der zusätzliche Schutz vor Fingerprinting. Der Brave Browser unterbindet Fingerprinting, indem die Browserdaten randomisiert werden. Somit enthalten die Fingerprinting Daten auf jeder Webseite unterschiedliche Daten.

Weitere Informationen zu Brave Shield finden sich hier.

Übersicht über Tracking Preventions

Der aktuelle Stand der gängigen Tracking Preventions kann unter https://www.cookiestatus.com/ eingesehen werden. Hier eine Kurzübersicht über die gängigen Tracking Preventions.

| Brave | Edge | Safari | Firefox | |

| Technologie | Shield | Tracking Prevention | Intelligent Tracking Prevention (ITP) | Enhanced Tracking Prevention (ETP) |

| Voreingestellter Modus | Standard | Ausgewogen | ITP aktiviert | Standard |

| Third Party Cookies |

|

|

|

|

| First Party Cookies |

|

|

|

|

| URL Parameter | Bekannte Tracking Parameter werden abgeschnitten | Wenn die Referrer URL Tracking Parameter enthält, wird die URL auf eTLD+1 zurückgesetzt | Wenn der Referrer ein bekannter Tracker ist und die URL Tracking Parameter enthält, wird der Referrer auf eTLD+1 zurückgesetzt |

Weitere Maßnahmen zur Blockierung von Trackings

Neben den vorgestellten Tracking Preventions gibt es noch weitere Möglichkeit, die Nutzer:innen bzw. Browser nutzen können, um nicht getrackt zu werden. Vor allem sind hier Werbeblocker zu nennen, die häufig als Browser Add-On angeboten werden, sowie das Do Not Track Signal, welches jedoch nicht verpflichtend eingehalten werden muss.

Werbeblocker

Werbeblocker wie Adblock oder Ghostery schließen Werbetracker üblicherweise mit Filterlisten aus. Diese Tools haben das Ziel Werbetracker auszuschließen, wobei die essenziellen First Party Cookies nicht ausgeschlossen werden. Dadurch kann der Webseiteninhalt trotz blockierter Cookies wie gewünscht angezeigt werden. Viele Werbeblocker zeigen den Nutzer:innen dabei an, welche Cookies auf einer bestimmten Webseite blockiert wurden, und bieten auch die Möglichkeit, bestimmte Cookies zu aktivieren.

Ghostery Add On mit aktivierten Google Analytics Cookie

Do Not Track Anweisung

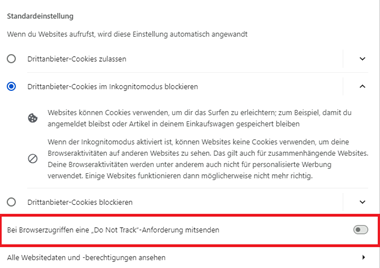

Die Do Not Track Anweisung ist ein HTTP-Headerfeld, welches das Tracking von personenbezogenen Daten verbieten sollte. Die Do Not Track Anweisung wird von den gängigen Browser unterstützt. Wenn eine Anfrage von einem Client versendet wird, bei dem Do Not Track aktiviert ist, wird dieser Header in der Anfrage mit aufgenommen. Es gibt jedoch keine Verpflichtung für Webseiten, die Angabe zu beachten, daher wird diese Angabe von den meisten Webseiten nicht beachtet.

Die Do Not Track Angabe kann in Google Chrome in den Einstellungen unter dem Punkt „Datenschutz und Sicherheit“ 🡪 „Drittanbieter Cookies“ gesetzt werden.

Do Not Track Anweisung in Google Chrome

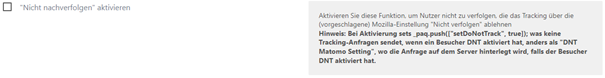

Um die Do Not Track Anweisung für Google Analytics zu beachten, kann der Do Not Track Wert im Google Tag Manager gelesen und verarbeitet werden (siehe: analyticsmania.com). Für Matomo Installationen kann der Do Not Track Support im Matomo Tag Manager in der Konfigurationsvariable eingestellt werden.

Do Not Track Einstellung in Matomo

Welche Auswirkungen haben Tracking Preventions?

Tracking Preventions sowie Werbeblocker wirken sich besonders auf die verwendeten Third Party Cookies aus. Basiert das Tracking immer noch auf Third Party Cookies, können Nutzer:innen mit aktivierten Tracking Preventions nicht mehr getrackt werden, was zu fehlerhaften Daten führt.

Viele der Tracking Preventions (zum Beispiel ITP) schränken jedoch auch die Laufzeit von First Party Cookies ein. Das gilt jedoch nur für Clientseitig gesetzte First Party Cookies. Serverseitig gesetzte First Party dürfen nicht beschränkt werden und haben daher die ursprüngliche Laufzeit (2 Jahre für Google Analytics).

Kann trotz Tracking Preventions getrackt werden?

Ja, mit First Party Cookies kann trotz Tracking Preventions getrackt werden. Hierzu werden serverseitig gesetzte First Party Cookies verwendet, die nicht von der Beschränkung der Laufzeit betroffen sind.

Aber wie kann das Tracking von Third Party Cookies auf First Party Cookies umgestellt werden?

Die Lösung dafür ist serverseitiges Tracking, welches zum Beispiel über die Google Cloud eingerichtet werden kann. Serverseitiges Tracking ist weitestgehend unabhängig von Tracking Preventions und Werbeblockern. Zusätzlich kann selbst gewählt werden, welche Daten an Tracking Tools wie GA4 übergeben werden.

Jede Webseite verwendet serverseitig gesetzte First Party Cookies für wichtige Funktionen wie den Login oder den Kaufprozess. Werden First Party Cookies blockiert, kann es oftmals zu Anzeigeproblemen oder Funktionalitätsproblemen auf Webseiten kommen. Ein weiterer Vorteil von serverseitigem Tracking besteht daher darin, dass serverseitig gesetzte First Party Cookies nicht begrenzt werden dürfen.

Warum ist das gerade jetzt wichtig?

Die erste Version von ITP ist bereits seit September 2017 aktiv (Safari 11), Brave Shield ist seit 2018 aktiv und ETP seit September 2019. Tracking Preventions sind daher nichts Neues und wirken bereits seit mehreren Jahren.

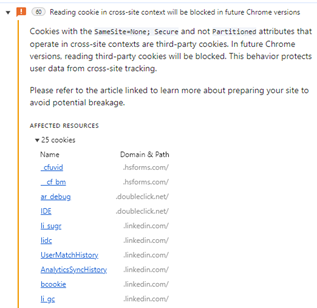

Aber, Google Chrome, der am häufigsten genutzte Browser Deutschlands (https://www.stetic.com/de/market-share/browser/), hat bereits damit begonnen, Third Party Cookies zu blockieren. Seit Q1 2024 werden in Google Chrome Third Party Cookies für 1% der stabilen Chrome Clients blockiert. Ursprünglich sollten diese Maßnahmen im 2. Halbjahr 2024 für alle Nutzer:innen ausgeweitet werden. Am 23.4.2024 verschob Google diese Maßnahmen auf Anfang 2025 (Quelle: privacysandbox.com). Google empfiehlt auch mehrere Schritte, um sich auf das Ende der Third Party Cookies vorzubereiten (Quelle: developers.google.com). Mit dem Privacy Sandbox Analysis Tool wird die Anzahl der erkannten First und Third Party Cookies auf einer Webseite angezeigt (siehe: chromewebstore.google.com).

In den Google Chrome Entwicklertools, werden im Issues Tab auch alle Third Party Cookie angezeigt, die auf einer Webseite geladen wurden.

Diese Tools sollten verwendet werden, um geladene Third Party Cookies zu erkennen, damit diese auf First Party Cookies umgestellt werden können.

Fazit

Durch das Blockieren von Third Party Cookies und dem Einschränken von clientseitigen First Party Cookies, wird mit Tracking Preventions versucht, die Tracking Möglichkeiten einzuschränken und den Benutzer:innen mehr Privatsphäre zu bieten. Besonders stark ausgeprägt sind diese Einschränkungen für Nutzer von Apple Geräten und dem Brave Browser. Diese Nutzer:innen können nur schwer getrackt oder durch personalisierte Werbung erreicht werden.

Da die Tracking Preventions vor allem Third Party Cookies blockieren, ist serverseitiges Tracking die Lösung, um genauere Daten zu erhalten. Die Blockierung der Third Party Cookies in Google Chrome ab Anfang 2025 ist ein weiterer Grund zum Umstieg auf serverseitiges Tracking.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen